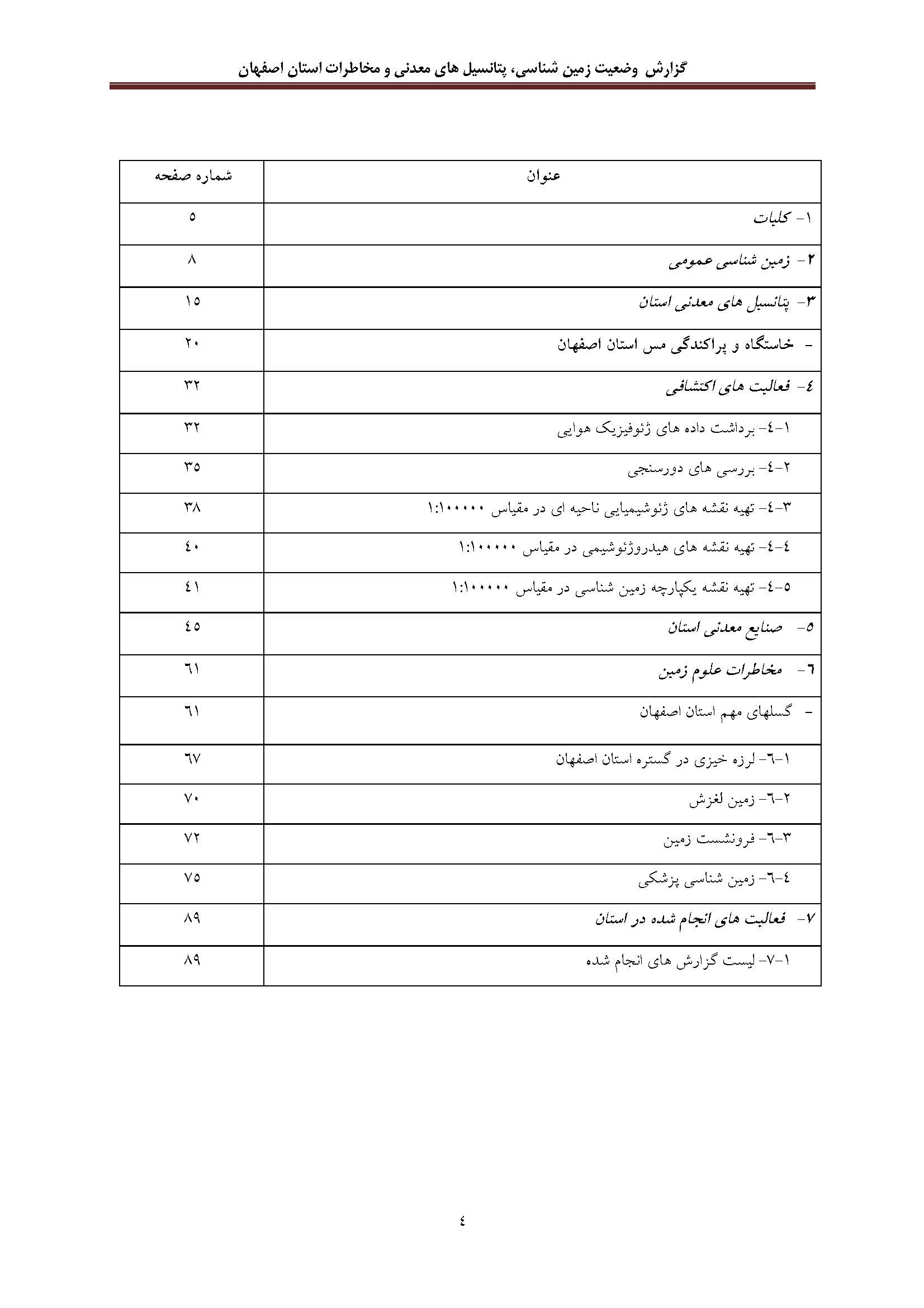

لینک دانلود و خرید پایین توضیحات

فرمت فایل word و قابل ویرایش و پرینت

تعداد صفحات: 7

مخاطرات اخلاقى(1) و بازار بیمه(2)

تاریخ دریافت: 29/5/80تاریخ تأیید: 25/10/80

سید محمد موسى مطلبى

چکیده:

در شرایطى که دو طرف با یکدیگر ارتباط اقتصادى برقرار مىسازند، همواره اطلاعات نقش مهمى را ایفا مىکند. وجود رفتار نامشهود، مىتواند باعث شود، یکى از دو طرف، رفتارهایى را انجام دهد که به نفع طرف دیگر نیست. در این حالت، که مخاطرات اخلاقى شکل مىگیرد، بازار دچار شکست مىشود. شرکتهاى بیمه، که همواره رفتار مراقبتى بیمه گزاران را نمىتوانند مشاهده کنند، با چنین مشکلى مواجه مىشوند. بنابراین از ابتدا باید قراردادهایى را که سازگار با مشارکت بیمه گزاران در انعقاد قرارداد همراه با ایجاد انگیزه براى افزایش مراقبت بیمه گزاران است طراحى نمایند. قراردادهاى فرانشیزى در این شرایط بهترین قراردادها تلقى شده است و از طریق ایجاد فرانشیز و گنجاندن مبالغ قابل کسر در قرارداد و همچنین دخالت انگیزشى دولت از طریق مالیات و سوبسید مىتوان این مورد شکست بازار را برطرف نمود و یا از هزینههاى آن کاست. بررسیها، نشان مىدهد در برخى از تعرفههاى تصویبى شوراى عالى بیمه و همچنین متن قراردادها از کارآیى لازم برخوردار نیستند و ضرورى است با استفاده از نتایج این پژوهش و سایر پژوهشهایى که در این زمینه بکار رفته مشکلات قراردادها و تعرفه برطرف شود.

واژگان کلیدى: مخاطرات اخلاقى، قرارداد بهینه، شکست بازار، اطلاعات ناقص، رفتارهاى نامشهود بازار بیمه، بیمه.

مقدمه

0در شرایط نبود اطلاعات کامل، همواره وجود پیامدهاى خارجى(Externality) باعث مىشود مبادله اقتصادى به خوبى انجام نشود و حتى در مواردى روابط اقتصادى مختل شود. روابط اقتصادى غالباً به شکل انعقاد قرارداد حاصل مىشود. در انعقاد قرارداد اطلاعات نقش مهمى را ایفا مىکند و نبود اطلاعات مشکلاتى را به همراه دارد.

قراردادهایى مانند قرارداد بین کارفرما و نیروى کار، بیمهگر و بیمهگزار، سهامداران و مدیر عامل، اعتبار دهنده و اعتبار گیرنده نیز، همچون سایر قراردادها به اطلاعات نیازمند است. یک سهامدار کارخانه، وقتى مىتواند یک مدیر را بپذیرد، که اطلاعات کاملى از منش و عملکرد او داشته باشد و رفتار او قابل مشاهده باشد. با عدم اطلاع از وى و نامشهود بودن رفتار، نمىتواند قرارداد بهینهاى را منعقد کند و به اهداف خود برسد؛ زیرا همواره یک نا اطمینانى براى او وجود دارد، که رفتار نامشهود(Hiden action) کارگزار به نفع او است یا هزینه هایى را به او تحمیل مىکند.

تعریف مخاطرات اخلاقى

مخاطرات اخلاقى تعاریف مختلفى دارد؛ برخى آن را به وضعیتى اطلاق کردهاند، که یک طرف بازار نمىتواند رفتار طرف دیگر بازار را مشاهده کند و گاهى به رفتارهاى نامشهود بازگشت مىکند.(varian, 1990, 589)

برخى دیگر مخاطرات اخلاقى را چنین تعریف نمودهاند: مخاطرات اخلاقى نام دیگرى براى رفتار نامشهود است؛ زیرا در این حالت، فردى یا طرفى که آگاه است، رفتار غلطى را در پیش مىگیرد که به ضرر طرف مقابل است. (Katz, 1994, 593)

تعریف دیگرى نیز مخاطرات اخلاقى را چنین بیان مىکند: وقتى مخاطرات اخلاقى پدیدار مىشود، که افراد در شرایط وجود اطلاعات خصوصى عملى را پیش مىگیرند که بطور نادرستى احتمال نتایج و حاصل نامطلوب را افزایش مىدهد.(Mc taggat, 1992 ,440)

یک مثال از موارد مخاطرات اخلاقى: وقتى یک فرد بیمه مىشود، مراقبت خود را کم مىکند؛ زیرا مطمئن است که خسارت او جبران خواهد شد. مثلاً یک مالک خانه، ممکن است مراقبت خود از خانه را ـ مثل قفل کردن و احتیاطهاى دیگر ـ به دلیل بیمه شدن خانه و لوازم آن، کاهش دهد. این مسأله مخاطرات اخلاقى است که باعث شکست بازار مىشود که در مثال شکست بازار بیمه است و کارآیى در بازار بیمه از بین مىرود؛ زیرا انگیزه افراد به دلیل کاهش نگرانى از خطر، براى مراقبت زیاد از بین مىرود و بنابراین شرکت بیمه ممکن است، مجبور باشد، خانهاى را بیمه کند، که اصلاً قفل نشده یا پنجره آن بسته نشده است و این براى شرکتهاى بیمه غیر ممکن است؛ زیرا احتمال خطر بسیار زیاد مىشود. (stiglitz, 1993)

نحوه انعقاد قرارداد

انعقاد قرارداد، نیازمند دو رکن اصلى است، که مىتواند دو شخص حقیقى یا حقوقى باشد. یکى از این دو، نقش اصلى را ایفا مىکند، مثل کارفرما که ابتدا به طراحى قرارداد مىپردازد و دیگرى نقش غیر اصلى را باز مىکند، مثل کارگزار. این بحث تحت عنوان مسأله کارفرما - کارگزار(Principle-agent Problem) در ادبیات مطرح شده است.

قرارداد ابتدا توسط کارفرما طراحى مىشود و کارگزار پس از رؤیت، مىتواند آن را امضا نماید و یا آن را نپذیرد. در چنین حالتى اگر قرارداد امضا نشود، ارتباطى برقرار نمىشود و در صورتى که قرارداد منعقد شود، نتیجه قرارداد مبهم است؛ زیرا نتیجه به شدت به رفتار و عملکرد کارگزار بستگى دارد. عملکرد خوب وى، نتیجهاى خوب را براى کارفرما رقم مىزند و عملکرد ضعیف، نتیجه بدى را براى کارفرما به دنبال خواهد داشت.(stadler, 1997, 17)

ماهیت قرارداد بهینه

به منظور توضیح قرارداد بهینه (stadler, 1997, 18) مىتوان یک قرارداد را در نظر گرفت که نتایج متعددى داشته باشد. نتیجه حاصل از قرارداد را با × و ارزش پولى آن را با x نشان مىدهیم. فرض مىشود، کارگزار تلاشى دارد که آن را با eنشان مىدهیم. در این جا یک احتمال شرطى وجود دارد که عبارت است از:

ابتدا فرض مىشود، اطلاعات کارگزار و کارفرما مساوى و متقارن است. در این جا تنها یک ریسک وجود دارد، که ناشى از احتمالى بودن رفتار کارگزار است. کارفرما بر اساس تابع منفعت حاصل از رابطه اقتصادى، رفتارش را تعیین مىکند. تابع منفعت وى عبارت است از:

نمودار (2): نحوه پرداخت دستمزد در شرایطى که کارفرما ریسک خنثى و کارگزار ریسک گریز است

نمودار 2، پرداخت دستمزد بهینه در شرایطى است که کارفرما ریسک خنثى و کارگزار ریسک گریز است.

حالت دوم: در این حالت، کارگزار ریسک خنثى است. بنابراین َU ثابت است و کارفرما ریسک گریز است، بدین معنا که <0ًb ، در این حالت قرارداد بهینه بدین شکل

مخاطرات اخلاقى و قرارداد بهینه

پدیده مخاطرات اخلاقى که پس از انعقاد قرارداد مطرح مىشود، شرایطى است که کارگزار مىتواند تلاش خود را تغییر دهد. به بیان دیگر، تاکنون بحث این بود که با مقدار تلاش معین، شیوه پرداخت باید چگونه باشد. حال بحث این است که پس از انعقاد قرارداد کارگزار به دنبال تلاشى خواهد بود که تابع هدفش را بیشینه سازد. تابع هدف کارگزار در این شرایط به شکل زیر تعریف مىشود.

انگیزه در مخاطرات اخلاقى

با یک مثال فرضى، مىتوان شرایط مخاطرات اخلاقى (mansfield, 1997, 554) در بازار بیمه را ترسیم نمود. همانطور که در نمودار نیز آمده، شخصى را در نظر مىگیریم که اتومبیلى دارد، که T تومان ارزش دارد. وى براى مراقبت از اتومبیل خود هزینههایى را چون خرید قفل، محافظ، دزدگیر و هزینههاى زمانى مىپردازد. این هزینه را با Bنشان مىدهیم. صاحب اتومبیل جهت استفاده بیشتر از اتومبیل، نیاز به هزینه بیشترى براى مراقبت از ماشین خواهد داشت. چون استفاده نیز، به معناى این است که ماشین بیشتر در معرض سرقت قرار مىگیرد. بنابراین مىتوان استفاده او از اتومبیل را تقاضا (D) یا منفعت نهایى از خدمات اتومبیل به حساب آورد، که هزینه B را براى آن مىپردازد.

بنابراین وى در ابتدا بدون بیمه، 10 ساعت در روز از اتومبیل استفاده مىکند. اما پس از انعقاد قرارداد بیمه، چون شرکت بیمه خسارت را مىپردازد و هزینههاى مراقبت ضرورتى ندارد این هزینهها کاهش مىیابد، میزان استفاده از اتومبیل 15 ساعت خواهد بود، در نتیجه احتمال سرقت اتومبیل زیاد مىشود.

در نمودار مشاهده مىشود، که با توجه به منحنى تقاضا براى استفاده از اتومبیل (D) یک روند نزولى دارد، قبل از انعقاد قرارداد بیمه، هزینه استفاده از اتومبیل B است که در سطح 10 ساعت استفاده از اتومبیل تعادل ایجاد مىشود. بعد از انعقاد قرارداد بیمه به دلیل کاهش هزینههاى مربوط به سرقت َB، میزان استفاده از اتومبیل افزایش مىیابد؛ بنابراین، همواره بیمه گزار سعى دارد، پس از انعقاد قرارداد بیمه از اتومبیل خود بیشتر استفاده کند. و این باعث افزایش احتمال خطر مىشود و خسارت آن را، بیمه گر باید جبران نماید.

نمودار (4): هزینههاى پیشگیرى از سرقت، قبل و بعد از بیمه

رفتارهاى پنهان و بازار بیمه

براى ترسیم وضعیتى که در آن مخاطرات اخلاقى (Hiller, 1991, 82) شکل مىگیرد، فرض مىشود، فرد با دو حالت سرقت و عدم سرقت مواجه است. این شخص Tریال دارایى دارد، اگر دارایى وى مورد دستبرد قرار گیرد C ریال از دارایى او کاهش مىیابد بنابراین دارایى او برابر است با:

(26)W=T-C

که در آن، W میزان دارایى فرد در حالت سرقت است و از طرفى نشان مىدهد که دارایى در حالت عدم سرقت برابر کل دارایى فرد است. W=T دارایى در حالت عدم سرقت رانشان مىدهد.

در نمودار 5، دو محور دارایى در حال سرقت و عدم سرقت نشان داده شده است. در این نمودار یک نقطه E وجود دارد که در حقیقت میزان دارایى فرد را در دو حالت سرقت و عدم سرقت نشان مىدهد و در حقیقت نقطه برخوردارى طبیعى یا اولیه است. خط َ ffنشان دهنده خطى است، که در آن فرد بیمه گزار با خرید بیمه نامه به نرخ منصفانه(Fair odds line) اقدام مىکند. این خط که به عنوان «نتیجه احتمالى منصفانه»(4) تلقى مىشود، براى فردى است که سطح مراقبت زیادى براى حفظ اموال خود دارا مىباشد. معادله این خط به شکل زیر است.

(27)Py=x

که در آن P میزان احتمال سرقت است، y سطوح مختلف جبران در صورت سرقت است و میزان آن ضرورتا معادل c نیست و x میزان حق بیمه است. در حقیقت این معادله یک قید رقابت محسوب مىشود، که بیمهگر نمىتواند بیش از احتمال میزان جبران خطر حق بیمه تعیین نماید. زیرا طبق قانون عرضه و تقاضاى بیمه اگر حق بیمه بیشتر از این مقدار باشد، شرکتهاى بیمه دیگر، که حاضرند حق بیمه کمترى را دریافت کنند، بازار را در دست خواهند گرفت. (مطلبى، 1381:47)

در شرایط خرید بیمه، بیمهگزار در حقیقت با دو حالت مواجه مىشود.

یکى حالت سرقت است:

(28)WT=T-C-×+py

و دیگرى در حالت عدم سرقت است:

کنند.

چون دو منحنى از نقطه J مىگذرد، خط بیمه کامل (خط 45 درجه) و خط نتیجه احتمالى منصفانه نیز از آن جا مىگذرد.

سطح مطلوبیت U2، به اندازه B از سطح مطلوبیت U1 بیشتر است. زیرا در نقطه J شخص در هر دو حالت مراقبت کم و زیاد بیمه کامل خریدار مىکند و تنها با مراقبت کمتر مطلوبیت بیشترى را به دست مىآورد. در این شرایط شرکتهاى بیمه حاضر نمىشوند، به کسى که مراقبت کمى دارد، بیمه نامه کامل در نقطه J را ارائه دهند، بلکه در نقطه K مماس بر منحنى نتایج احتمالى منصفانه سطح مراقبت پایین، ارائه مىدهند. این مطلب در نمودار 6 ارائه شده است.

اگر فرد سطح مراقبت خود را کم کند، در نقطه K خواهد بود. جایى که منحنى U3بر َHH مماس است. اگر فرد بتواند، بیمه غیر کامل خریدارى نماید، در نقطه Q به تعادل خواهد رسید، که نقطه مماس منحنى بى تفاوتى سطح مراقبت زیاد بر خط نتیجه احتمالى منصفانه است؛ زیرا U4 خط بیمه کامل را در نقطه R بالاتر از U3 قطع مىکند.

بنابراین مطلوبیت بیشترى براى او ایجاد مىکند. البته نقطه Q تعادل نیست، زیرا در این حالت همانطور که مىدانیم، بیمه گزار سطح مراقبت زیاد دارد، ولى شرکت بیمه قیمت هر واحد جبران را با َP که بیش از P است، دریافت مىکند. بنابراین، سود غیر طبیعى به دست مىآورد و چون بازار رقابتى است، سود اضافى با ارائه قرارداد توسط سایر شرکتهاى بیمه از بین مىرود. فرایند تغییر وضعیت از دو طریق است. یکى این که َ Pکاهش مىیابد و دیگر این که جبران خسارت در قیمت پایینتر افزایش مىیابد. به بیان دیگر َHH حول نقطه E در جهت عقربه ساعت به چرخش درمى آید. از طرف دیگر یک حرکت بر روى َHH به سمت خط 45 نیز وجود دارد. در نهایت تعادل در روى خط َFF خواهد بود. البته معلوم است که روى خط َFF بیمه کامل نخواهد بود، بلکه نقطه D که نزدیک کامل است تعادل را ایجاد مىکند.

در نمودار 7 نیز دو خط َFF و َHH وجود دارد. نقاط روى َFF چون بر اساس سطح مراقبت زیاد ترسیم شده است، انگیزه لازم را براى مشترى ایجاد نمىکند تا سطح مراقبت زیاد را انتخاب نماید. بنابراین قراردادهاى بیمه که بر روى خط َFF قرار دارد، سازگار با انگیزه نیست. اما وقتى قرارداد بتواند بر اساس سطح مراقبت کم انتخاب شود، مىتواند سازگار با انگیزه باشد، زیرا شخص مىتواند همان سطح مطلوبیت را که در سطح مراقبت زیاد به دست مىآورد با سطح مراقبت کم نیز به دست آورد و هزینه B را نیز نپردازد. در مجموعه نقاط سمت چپ J را بر روى َFF مشترى انگیزه براى کاهش مراقبت را دارد؛ زیرا در این بخش از منحنى WT بیش از WNT است و از این رو شرکتهاى بیمه هیچ گاه بیمه بیشتر از کامل را ارائه نمىکنند.

در نقطه E، فرد سطح مراقبت زیاد را بر مىگزیند. زیرا B هزینه خیلى زیادى نیست ولى شخص ریسک گریز بیمه نشدن را بر بیمه شدن ترجیح مىدهد. از این رو، بین دو نقطه E و J، فرد بین گزینش سطح مراقبت زیاد و سطح مراقبت کم، بى تفاوت خواهد بود. نقطهاى مثل D را در نظر مىگیریم که در آن دو منحنى U5 و U6 یکدیگر را قطع مىکنند. U5 مربوط به سطح مراقبت زیاد و U6 مربوط به سطح مراقبت کم است. در این نقطه شخص در انتخاب سطح مراقبت زیاد و کم، بى تفاوت است. در این جا گر چه U5 خط بیمه کامل را در نقطهاى بالاتر از محل برخورد U6 با خط بیمه کامل، قطع مىکند. اما چون دارایى بطور کامل بیمه شده، میزان ضرر حاصل از B را جبران مىکند.

اگر کمى از خودگذشتگى در این جا وجود داشته باشد، شخص در صورت بى تفاوت بودن بین دو سطح مراقبت زیاد و کم، مراقبتى را که براى کارفرما مناسب است، برمى گزیند. نقاط سمت راست D در طول َFF قراردادهاى سازگار با انگیزه و نقاط سمت چپ Dنقاط ناسازگار با انگیزه تلقى مىشوند. در نقطه D چون WT کمتر از WNTاست، بنابراین شخص حاضر است، براى اجتناب از سرقت، هزینه B را بپردازد و سطح مراقبت زیاد را انتخاب نماید. در نقاط سمت چپ D، تفاوت حاصل مطلوبیت انتظارى سطح مراقبت زیاد و سطح مراقبت کم بیش از ضرر B است. بر عکس در نقاط سمت راست D، ضرر Bبیش از حاصل تفاوت مطلوبیت انتظارى سطح مراقبت زیاد و سطح مراقبت کم است.

از آن جا که B بسیار کوچک است، D بسیار نزدیک بیمه کامل است، شرکت بیمه مىتواند بر روى خط نتیجه احتمال منصفانه، قرارداد بیمه تقریبا کامل سازگار با انگیزه ارائه دهد. بنابراین مشترى نقطه D را انتخاب مىکند و شرکتهاى بیمه هم به خاطر رقابت همان نقطه D را انتخاب مىکنند.

در پایان یک نکته باقى مىماند و آن این که ممکن است، شخص براى این که بتواند بیمه کامل خریدارى نماید، با دو بیمه گر که هر دو نصف دارایى را بیمه مىکنند، قرارداد منعقد کند. این براى هر دو بیمه گر زیانآور است. زیرا در این صورت سطح مراقبت کم انتخاب مىشود که براى هر دو بیمه گر ایجاد ضرر مىکند.

براى رفع این مشکل معمولاً شرکتهاى بیمه، قانونى دارند که در مورد یک چیز نمىتوان با دو شرکت بیمه قرارداد منعقد نمود.

برخى راه حلها جهت کنترل مخاطرات اخلاقى

همانطور که در بحث مخاطرات اخلاقى بطور کلى و بحث رفتارهاى نامشهود بازار بیمه مطرح شد، مهمترین راه حل در شرایط وجود مخاطرات اخلاقى، طراحى قراردادهاى فرانشیزى است که در آن پوششهاى بیمهاى نزدیک به کامل باشد. بنابراین در کلیه قراردادهاى بهینه وجود مبلغى که پوشش بیمهاى شامل آن نمىشود وجود دارد تا انگیزه لازم را براى بیمه گزار فراهم نماید تا سطح تلاش مطلوبى را انتخاب نماید.

یکى از مهمترین روشهاى تعیین وجود فرانشیز در قراردادها وجود مبلغ قابل کسر (chitgopekar, 2000) یا (5)Deductable است که انواعى از آن در قراردادهاى بیمه در جهان مرسوم است. سه نوع از مبلغ قابل کسر که در قراردادها مرسوم است عبارتند از:

1- مبلغ قابل کسر ثابت

در این روش، مبلغى چون D در قرارداد تعیین مىشود و شرکت بیمه جبران خسارتهاى تا سقف مبلغ D را تعهد نمىنماید و در صورتى که خسارت بیش از این مبلغ باشد، کل خسارت با کسر کردن D قابل جبران خواهد بود. این نوع مبلغ قابل کسر بیشتر در قراردادهاى بیمه اتومبیل مرسوم است.

2- مبلغ قابل کسر درصدى

دانلودمقاله درمورد مخاطرات اخلاقى